Fileless Malware

Binnen het Cyber(crime) domein zien we vele verschijningsvormen van Malware (malicious software). Hierbij kan onder andere gedacht worden aan Remote Access Tools (RAT), Trojan Horses en Ransomware.

Bij traditionele malware besmettingen wordt meestal de malware van het internet gedownload en geïnstalleerd. Vervolgens wordt de malware opgestart en kan de malware zijn doel dienen. De essentiële bouwstenen voor de uitvoering van de malware zitten ingebouwd in het stukje software zelf. Traditionele malware wordt dan ook vaak gedetecteerd door het analyseren van uitvoerbare programma bestanden, zogenoemde executable binaries. Cybercriminelen zitten echter niet stil en blijven innoveren. Met als gevolg dat er de laatste tijd ook andere vormen van malware zijn waargenomen.

Recent in de media

Op woensdag 4 mei 2022 heeft Kaspersky, een softwarebedrijf gespecialiseerd in computerbeveiliging en antivirussoftware, een onderzoek rapportage uitgebracht waarin aandacht werd besteed aan een nieuwe ontdekking binnen het malware landschap. Namelijk het verstoppen van malware binnen een specifiek onderdeel van Microsoft Windows, zonder additionele (uitvoerbare) malafide programma’s. Deze aangetroffen malware bevond zich binnen de Windows Event Logs. Het was voor het eerst dat een stuk malware binnen dat component van Windows werd ontdekt.

Dit artikel gaat niet zozeer in op de specifieke situatie zoals beschreven door Kaspersky, maar over het fenomeen Fileless malware in brede zin.

Doorontwikkeling Malware

Bij Fileless malware zijn er geen losse uitvoerbare programma’s. De gehele malware verblijft in het werkgeheugen van de computer, ook wel het RAM (Random Access Memory) geheugen genoemd. Daarnaast worden zo goed als alle verwijzingen die richting de aanwezigheid van de malware wijzen verwijderd. Deze verwijzingen worden ook wel footprint genoemd. Doordat deze footprint niet of nauwelijks meer aanwezig is, is het verwijderen van de malware ontzettend lastig.

In het kort zou je kunnen stellen dat bij Fileless malware de ‘eigen’ processen van een computer gebruikt om de computer aan te vallen. Programma’s die misbruikt worden zijn onder ander het Windows Management (WMI)2, PowerShell3 en bijvoorbeeld Microsoft Office macro’s4.

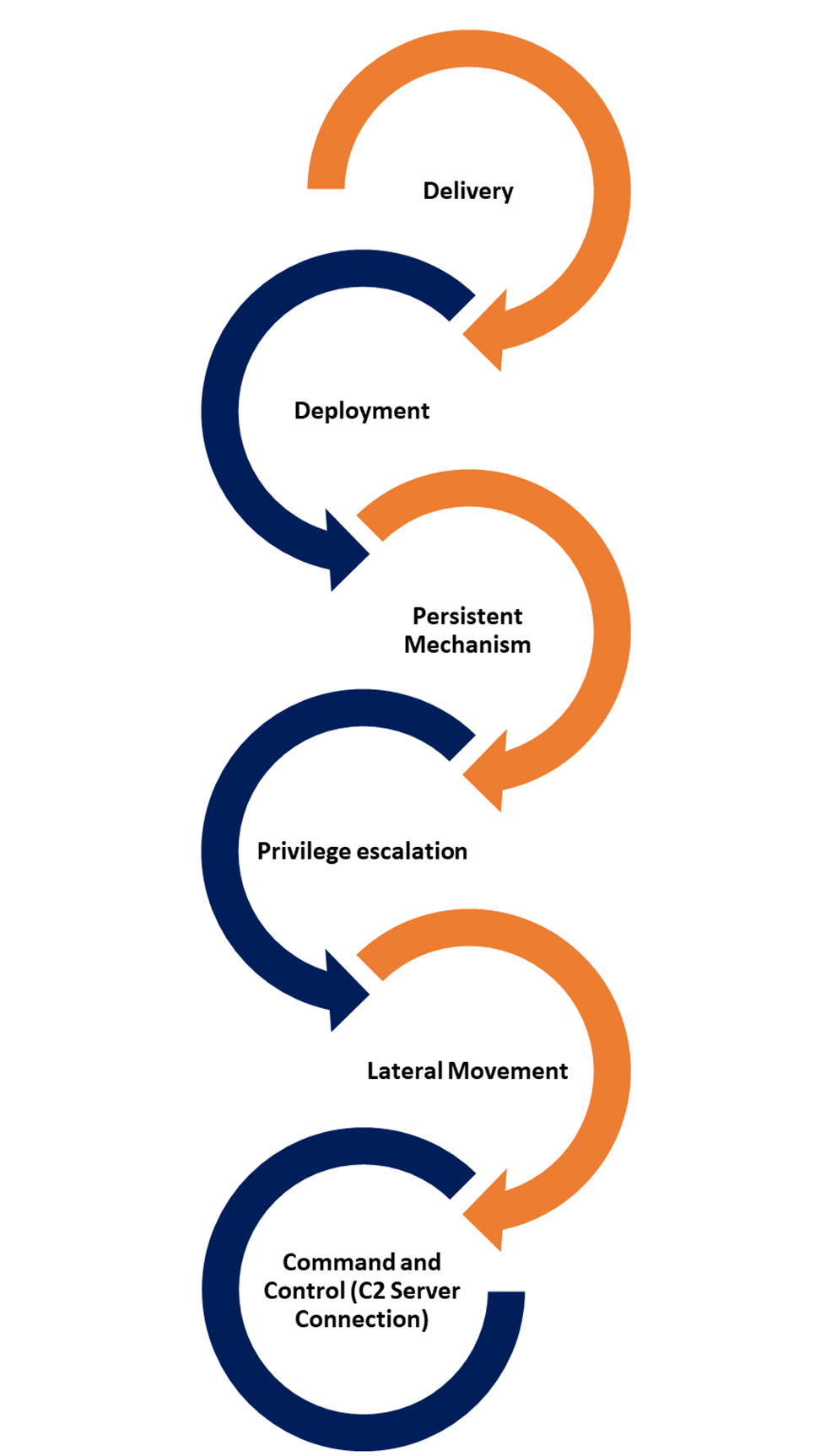

Om uit te leggen hoe Fileless malware in zijn werk gaat, gebruiken we de analyse van Varlioglu, S., Elsayed, N., & Murat Ozer, M. (2020). The Dangerous Combo: Fileless Malware and Cryptojacking en zoomen we verder in op de specifieke fases. De beschreven fases door Varlioglu et al. zien we in hoofdlijnen ook bij traditionele malware terug.

Delivery

Binnen de delivery fase worden twee categorieën uiteengezet, namelijk uitbuitingen van netwerk gerelateerde kwetsbaarheden en het uitbuiten van een bestand.

Bij het uitbuiten van kwetsbaarheden via het netwerk, krijgt de cybercrimineel door een (on)bekende kwetsbaarheid toegang tot de computer. Vervolgens kan de cybercrimineel de zogenaamde ‘payload5’ uitvoeren op de machine.

Bij het uitbuiten door middel van een bestand worden er door de cybercrimineel vooraf aanpassingen gedaan aan een bestand om beveiliging te omzeilen en zodanig initiële toegang te creëren. Voorbeelden van bestanden die gebruikt kunnen worden om deze payload te dragen zijn e-mail bijlages, die scripts uitvoeren die rechtstreeks in het werkgeheugen geladen worden. Een ander voorbeeld is het verhullen van een taak binnen Microsoft Office macro’s.

Deze taak kan bijvoorbeeld een bestand of script ophalen van een externe locatie, die initiële toegang biedt aan de cybercrimineel. De malware heeft het geïnfecteerde bestand daarna niet meer nodig om te draaien en is zodoende ‘fileless’.

Figuur 1: Voorbeeld van een kwaadaardige macro om een taak te creëren uit een Word bestand die als bijlage bij een e-mail gevoegd was.. Afbeelding afkomstig uit Varlioglu, S., Elsayed, N., & Murat Ozer, M. (2020). The Dangerous Combo: Fileless Malware and Cryptojacking Page 3, figure 2

Ook zogenaamde zero-days zouden gebruikt kunnen worden om binnen te komen. Een voorbeeld van een zero-day die veel in de media voorbijgekomen is, is die van Log4j. Een dergelijke exploit wordt dan ingezet om initiële toegang te krijgen tot het systeem, waarna de Windows eigen programma’s ingezet worden om de malware te initialiseren. Immers, bij Fileless malware draait het om het uitbuiten van de eigen programma’s van Microsoft.

Deployment

In de deployment fase worden de benodigde bestanden, programma’s en taken benaderd door het script. Binnen deze fase zien we het gebruik van PowerShell-scripting vaak terug. Vaak worden deze scripts verhuld in een base-64 encoding6. Door de krachtige functies binnen de Windows PowerShell worden code injecties toegepast bij legitieme processen of auto-start opties binnen het Windows Register7 aangesproken of gewijzigd.

Bekende systeembeheerderprogramma’s die veelvuldig uitgebuit worden binnen Fileless malware attacks zijn PSEXEC, MSHTA, BITSAdmin, CertUtil, and Msiexec. De verdere omschrijving en toepassing van voorgenoemde systeembeheerder programma’s worden in dit artikel niet verder uitgewerkt.

Persistent Mechanism

Nadat de malware uitgevoerd is, is de volgende uitdaging voor de cybercrimineel om blijvende toegang te houden. Dat is waar deze fase voor staat, het creëren van blijvende toegang tot het systeem. Als er geen blijvende toegang tot het systeem gecreëerd kan worden, wordt door een ‘simpele’ herstart van het systeem de toegang tot het systeem voor een cybercrimineel ontzegd.

Deze blijvende toegang wordt op verschillende manieren bewerkstelligd. Een combinatie van de PowerShell, WMI, Windows Taakplanner en het Windows Register wordt vaak gebruikt om regels en opdrachten weg te schrijven, die het mogelijk maken om blijvende toegang te houden. Ook na het opnieuw opstarten van het systeem.

Privilege Escalation

Doordat de cybercrimineel gebruik kan maken van de hogere rechten binnen de Windows systeem en de daarbij behorende programma’s kunnen er veel acties uitgevoerd worden binnen het netwerk. De cybercrimineel omzeilt daarbij het ingebouwde beveiligingsmechanisme genaamd User Account Control (UAC). Om de hoogste rechten te verkrijgen binnen een Windows computersysteem dien je normaal een gebruiker te identificeren die deze verhoogde rechten heeft. Vaak wordt naar deze accounts verwezen als admin-accounts welke veelal door systeembeheerders worden gebruikt. Door de wijze waarop het Microsoft Windows besturingssysteem is opgebouwd, verkrijgt de cybercrimineel deze rechten doordat eigen programma’s van het besturingssysteem inzet worden. Deze ‘standaard’ programma’s beschikken over de verhoogde rechten binnen het besturingssysteem. Door de architectuur van Windows wordt het dus mogelijk om vanaf elke willekeurige gebruiker met basisrechten, de hoogste rechten te verkrijgen.

Lateral Movement

De cybercrimineel zal altijd proberen uit te komen bij de meest belangrijke computer of server binnen het netwerk. Daarbij probeert de cybercrimineel het netwerk in kaart te brengen en zich stapje voor stapje te verplaatsen in het netwerk om uiteindelijk toegang te krijgen tot de belangrijkste server. Deze belangrijke server wordt vaak de Domain Controller8 genoemd. Om het netwerk in kaart te brengen worden vaak ook legitieme Windows programma’s gebruikt zoals bijvoorbeeld Adfind.exe9. Door legitiem lijkende handelingen op de belangrijkste server, computer of database uit te voeren, kan de cybercrimineel proberen op te gaan in regulier (netwerk) verkeer om verdere detectie te voorkomen.

Command and Control (C2 Server Connection)

Nadat alle voorgaande fases doorlopen zijn, heeft de cybercrimineel vaak een blijvende verbinding naar het netwerk weten te creëren. De cybercrimineel kan soms het gehele netwerk of een deel van het netwerk benaderen, raadplegen en aansturen.

De geïnfecteerde machine waarop de malware draait wordt ook wel een zombie genoemd. De term zombie wordt gebruikt voor computers waarop malware aanwezig is en aangestuurd kan worden zonder dat de eigenaar of beheerder van het netwerk hier kennis van heeft.

Nadat op deze wijze toegang wordt verkregen, kan het soms wel uren, dagen, weken of zelfs maanden duren voordat extra handelingen worden verricht binnen het netwerk. Het verblijven van de cybercrimineel binnen het netwerk voordat deze gedetecteerd wordt, wordt ook wel de ‘dwell time’ genoemd. Volgens de uitkomsten van een onderzoek van het (cyber) threat intelligence bedrijf Mandiant, verbleef de cybercrimineel in 2021 gemiddeld 21 dagen in het netwerk voordat deze gedetecteerd werd. Vaak wordt dan duidelijk welk ‘ander’ motief de cybercrimineel heeft voor het netwerk. Denk hierbij aan het gijzelen van de computers in het netwerk (Ransomware), data stelen (dataleaks) of de rekenkracht van de machines in het netwerk te gebruiken om cryptocurrency te minen. Naast het ‘zelf’ uitbuiten van het netwerk, kan het ook zo zijn dat de toegang wordt doorverkocht aan andere cybercriminelen. Het kan zo zijn dat de cybercrimineel onderdeel van een grotere criminele organisatie, waarbij eenieder verantwoordelijk is voor een bepaald onderdeel binnen de keten.

Conclusie

Zoals je hebt kunnen lezen heeft Fileless malware andere karakteristieke eigenschappen dan traditionele malware. De malware werkt zonder dat het andere programma en services nodig heeft dan de Microsoft Windows eigen onderdelen. Ook zonder additionele malafide (uitvoerbare) programma’s worden scripts met hogere rechten uitgevoerd en verkrijgt de cybercrimineel een grote mate van controle over het systeem.

Daarnaast is traditionele detectie niet toereikend en is het verwijderen van deze vorm van malware soms erg lastig en complex. Toch kunnen er op diverse locaties sporen worden terug gevonden van deze malware. Denk hierbij aan de taakplanner, het register, Windows Event logs, of bij uitgaand dataverkeer door de geïnfecteerde machine (zombie). Als je een vermoeden hebt van een malware besmetting en je wil dit verder onderzoeken, is het verstandig om het geïnfecteerde apparaat niet te herstarten, zodat ook het werkgeheugen (RAM) bewaard blijft.

Contact

Een verstoring van bedrijfscontinuiteit is altijd onwenselijk, zeker als dit wordt veroorzaakt door een cyberaanval. Bent u getroffen? DataExpert helpt! Bel 0800-1660.

Wilt u meer leren over hoe cybercrime werkt? Volg dan één van onze cybercrime trainingen. Tijdens onze cybercrime trainingen bespreken onze trainers hoe cybercrime werkt, welke sporen een cybercrimineel kan achterlaten en hoe deze sporen gebruikt kunnen worden in een onderzoek.

Wil je daarnaast ook meer weten over het afvangen en analyseren van (inkomend of uitgaand) dataverkeer? Tijdens de IP-interceptie training leer je de basiskennis omtrent de IP-infrastructuur en om datapakketten te analyseren met programma’s zoals Wireshark

Bekijk voor meer informatie onze website of neem contact met ons op.

Lijst met verklarende termen:

- Windows Event Logs1 houdt een logboek bij van applicatie en systeem berichten. De Windows Event logs zijn een waardevolle bron van informatie over foutmeldingen en systeemberichten.

- Windows Management Instrumentation (WMI)2 is een ingebouwde functie sinds Windows NT, die op een gestandaardiseerde wijze informatie verstrekt aan programma’s en beheerscripts. Dit kan bijvoorbeeld informatie zijn uit het gebeurtenissen logboek, hoeveelheid RAM-geheugen, updates en welke software geïnstalleerd staat op de computer.

- Windows PowerShell3 is een scripttaal waarbij door middel van een interactieve Command-line systemen geconfigureerd kunnen worden en taken geautomatiseerd. Qua uiterlijk lijkt het op de ‘MS-DOS’ omgeving maar met vele malen uitgebreidere opties en mogelijkheden.

- Microsoft Office macro’s4 zijn geautomatiseerde scripts die veelgebruikte taken kunnen automatiseren voor de gebruiker. Het is een reeks aan opdrachten en instructies die als één opdracht groepeert om een bepaalde taak automatisch uit te voeren.

- Payloads5 verwijst naar de wijze waarop informatie over het netwerk (of in een bestand) getransporteerd wordt. Internetverkeer wordt via datapakketten over het internet gestuurd. Dit kan vergeleken worden met het versturen van een pakket. Het pakket wordt voorzien van een verzendinformatie(verzendlabel). De inhoud van het pakket wordt vaak pas duidelijk als de ontvanger het pakket vervolgens opent. De payload kan vergeleken worden met de daadwerkelijke inhoud van het pakket.

- Encoding6 slaat op het omzetten van gegevens naar een ander formaat. Bijvoorbeeld van leesbare tekst naar specifieke input waar een bepaald programma mee over weg kan. Soms wordt een encoding ook gebruikt om het moeilijker te maken om direct te zien wat een proces doet. Het tegenovergestelde van encoding is decoding. Daarmee kun je bijvoorbeeld de specifieke input weer omzetten naar leesbare tekst.

- Windows Register7, een soort database binnen het besturingssysteem Microsoft Windows waarbinnen instellingen worden opgeslagen van de gebruikers, programma’s, appraten en het systeem zelf.

- Domain Controller8, een Windows Server ingericht om rechten te monitoren. Onderdeel van deze server is de active directory. De active directory is een database. In deze database is opgenomen wie welke rechten heeft binnen het netwerk en wat er zich allemaal binnen het netwerk bevindt.

- Adfind.exe9 is een command-line programma voor het bevragen van de active directory.

Verwijzingen:

Varlioglu, S., Elsayed, N., & Murat Ozer, M. (2020). The Dangerous Combo: Fileless Malware and Cryptojacking. International Conference on Cyber Warfare and Security (ICCWS). https://doi.org/10.1109/ICCWS48432.2020.9292376

Legezo, D. (2022, 6 mei). A new secret stash for “fileless” malware. Securelist. Geraadpleegd op 24 mei 2022, van https://securelist.com/a-new-secret-stash-for-fileless-malware/106393/

Mandiant. (2022, 19 april). M-Trends 2022 (Versie 13th) [Insights into Today’s Top Cyber Security Trends and Attacks].